Россия

Рассматриваются механизмы обеспечения конфиденциальности и подавления цифрового следа поль-зователей в публичном децентрализованном облачном сервисе обработки контента. Этот сервис представляет собой универсальную децентрализованную операционную систему, предназначенную для защиты распределенных вычислений. Представлена модель взаимодействия между пользователями и поставщиками вычислительных ресурсов. В моделировании участвовали система управления метаданными, подсистема поиска и подсистема распределения задач и вознаграждений. Предложены и обоснованы механизмы защиты конфиденциальности. Обсуждаются их ограничения и возможности применения. Защита конфиденциальности выполняется путем маскировки и преобразований персональных данных участников сети, технических данных их узлов и криптографических методов защиты вычислений в децентрализованном облаке. Предлагаемая система защиты конфиденциальности закрывает подсистемы управления пользователями, разграничения доступа, транспортных протоколов, биллинга и данных от владельцев вычислительных ресурсов, обслуживающих сервис. Модель защиты конфиденциальности включает систему сложного распределения задач и их частей между техническими узлами. Для защиты пользователя от деанонимизации по IP-адресу в нее включена подсистема обфусцирующей маршрутизации, которая позволяет скрыть метаданные пользователя от его контрагентов внутри сервиса и от владельцев телекоммуникационной инфраструктуры, обслуживающих сервис. Для защиты от идентификации по метаданным смарт-контрактов и взаимодействий с узлами-исполнителями в сервис интегрирован алгоритм подмены счетов и пользовательских идентификаторов. Этот же алгоритм позволяет защищать данные пользователя от других пользователей при взаимодействиях различных типов, если эти взаимодействия организованы через подсистему смарт-контрактов сервиса. Перечисленные подсистемы формируют алгоритмическую прослойку, позволяющую полностью абстрагировать клиентов системы от владельцев облачной инфраструктуры сервиса, что, в свою очередь, позволяет пользователям безопасно хранить и обрабатывать данные внутри сервиса даже в случае, когда технические узлы сервиса принадлежат недоверенным и/или прямо скомпрометированным владельцам.

децентрализованный сервис, распределенный реестр, обфускация, маршрутизация, гомоморфное шифрование, защита информации, конфиденциальность

Введение

Проблемы и противоречия современного интернета, построенного в концепции Web2.0, умноженные на процесс слияния виртуального и реального миров через постепенное проникновение во все сферы производства и жизни технологий «интернета вещей» и концепции «интернета всего», привели к существенному увеличению значимости угроз информационной безопасности [1]. В особенности это касается информационных систем интернета (ИСИ). Как правило, угрозы осуществляются:

1) через внешние по отношению к ИСИ каналы (провайдеров интернета, операторов связи, которые обеспечивают передачу данных от абонента к ИСИ, и их персонал);

2) владельцев облачной инфраструктуры, на которой исполняются алгоритмы ИСИ, и их персонал;

3) владельцев ИСИ и их персонал;

4) разработчиков программного обеспечения ИСИ, которые часто оставляют уязвимости и «черные ходы», – в качестве дополнительного источника угроз.

Угрозы реализуются как в результате намеренных действий, так и в результате ошибок. Таким образом, при проектировании и реализации системы защиты информации ИСИ необходимо решить задачу полного перекрытия источников угроз 1–4, причем, если задача перекрытия угроз 1 типа в целом решена в централизованных ИСИ, реализация защиты от источников угроз 2 типа частично решена, то для источников угроз 3 и 4 типа решение фактически отсутствует. Такая ситуация приводит к непрерывному потоку инцидентов на ИСИ, в том числе управляющих объектами критической инфраструктуры [2]. Все это приводит к существенному росту расходов на информационную безопасность и покрытие ущерба от инцидентов. Это, в свою очередь, стимулирует инженеров на поиск способов снижения этих затрат, в том числе через изменение подходов к организации информационных систем.

Широкое распространение при создании облачных сервисов нового типа получила концепция построения сервисов в одноранговой децентрализованной архитектуре с управлением на базе технологии распределенных реестров [3]. Следование этой концепции означает децентрализацию сервисов в техническом, а также в организационно-правовом смысле, т. к. их компоненты, выполняющие единую функцию, могут иметь разных владельцев. Для управления взаимодействиями они объединяются в форме децентрализованных автономных организаций (ДАО) [4, 5]. Роль органа управления в ДАО выполняет принятый участниками алгоритм, который определяет правила взаимодействия в рамках конкретной ДАО. Целостность этих правил надежно обеспечивается свойствами распределенного реестра и алгоритмов консенсуса, что математически и эмпирически, на протяжении 14 лет, доказано первым ДАО – сетью децентрализованных финансов Bitcoin [6].

При проектировании и создании такого рода децентрализованных публичных систем (ДПС) крайне важно обеспечить должную защиту обрабатываемых в этих системах данных. При этом следует учитывать не только необходимость управления доступом к данным со стороны различных групп пользователей и защиту от внешних по отношению к ДПС угроз, как в аналогичных системах с централизованным управлением, но и максимальную защиту данных от внутренних акторов системы. Это обусловлено ее публичным характером, что означает, во-первых, децентрализацию не столько по географии, сколько по множеству взаимно независимых владельцев компонентов системы. Во-вторых, публичность системы означает возможность свободного присоединения к ней новых обслуживающих узлов с независимыми владельцами и новых пользователей. Эти факторы требуют исключить участие в работе подсистемы информационной безопасности ДПС обслуживающего персонала (автоматизации процессов) и обеспечения максимальной анонимизации акторов системы, исключения между ними информационного обмена любого типа, кроме случаев, когда такой обмен необходим самому актору, происходит с его согласия и полностью им контролируется.

Архитектура и модель ДПС

Архитектуру и функционирование ДПС рассмотрим на примере децентрализованного сервиса облачного хранения и обработки контента (ДСО).

Архитектура ДСО [1, 7]

DCS architecture [1, 7]

Рассматриваемая система обладает всеми особенностями современных децентрализованных сервисов [3, 8], поэтому рассмотрение предмета настоящей работы на ее примере считаем показательным и релевантным. Основой ДСО является программное обеспечение (ПО) децентрализованного высокоскоростного облака серверов, которое реализует оверлейную среду обработки защищаемых сведений без доступа к данным со стороны провайдеров и владельцев серверов. Это ПО реализует управляющие алгоритмы ДСО и является основой для функционирования открытого сообщества в организационной форме децентрализованной автономной организации (ДАО) [4, 5], обслуживающей интересы объединений пользователей с распределенной географической и/или организационной структурой. Архитектура ДСО включает децентрализованные компоненты: вычислительное облако для выполнения пользовательских децентрализованных приложений (ПДП); хранилище данных; поисковую подсистему; встроенную платежную систему – систему управления метаданными (СУМ); технические подсистемы (автоматы поддержания целостности и доступности данных, автоматы оптимизации работы облака данных по производительности и надежности).

Для обеспечения целостности метаданных используется технология распределенных реестров [9, 10]. Конкретные вычислительные задачи назначаются узлам облака ДСО, которые подразделяются на 2 основных класса: абонентские узлы (АУ) и технические узлы (ТУ). На АУ происходит исполнение пользовательского интерфейса (ПИ) ПДП и взаимодействие с ДСО через ТУ с функцией маршрутизаторов ДСО. Сеть ТУ можно представить множеством узлов [1, 11]:

![]() , (1)

, (1)

где Sm – ТУ с функцией узла метаданных (УМ); Sd – ТУ, исполняющие алгоритмы консенсуса распределенного реестра ДСО; Ss – ТУ, непосредственно исполняющие задачи ПДП; Sss – ТУ, обслуживающие поисковую подсистему; Xi – множество доступных ресурсов конкретного ТУ [11, 12]; ξ – общее количество ТУ в облаке; a – количество свободных мест в очереди узла; b – быстродействие узла; с – доступное пространство дисковой подсистемы узла.

Для каждого АУ поддерживаются 2 индекса-списка абонентов в поисковой подсистеме ДСО:

A – список абонентов, которые зарегистрированы как пользователи конкретного ПДП; Ao – список абонентов в состоянии «онлайн». Определим множества A и Ao:

![]() (2)

(2)

где ai – абонент в списке, характеризуемый временем жизни ti, ![]() – максимальным временем хранения, статическим публичным ключом алгоритма криптографии эллиптических кривых (ECC) [13]

– максимальным временем хранения, статическим публичным ключом алгоритма криптографии эллиптических кривых (ECC) [13] ![]() и уникальным идентификатором

и уникальным идентификатором ![]() , при этом диапазон изменения индекса i определяется принад-

, при этом диапазон изменения индекса i определяется принад-

лежностью к определенному списку:

![]() .

.

Здесь АУ и ТУ содержат множество идентификаторов абонентов, принадлежащих их владельцам:

![]() (3)

(3)

где idj – уникальный идентификатор абонента; ![]() – статический закрытый ключ абонента;

– статический закрытый ключ абонента; ![]() – статический открытый ключ абонента; G – опорная точка эллиптической кривой, общая для сети ДСО; r – количество абонентов, которое обслуживает конкретный узел. Один из

– статический открытый ключ абонента; G – опорная точка эллиптической кривой, общая для сети ДСО; r – количество абонентов, которое обслуживает конкретный узел. Один из ![]() назначается владельцем узла в качестве идентификатора узла в сети ДСО,

назначается владельцем узла в качестве идентификатора узла в сети ДСО,

а его idj используется в качестве адреса узла.

Списком A управляет поисковая система ДСО и АУ для каждого подключенного в АУ ПДП. При запуске АУ, по его запросу и для каждого ПДП А, на множествах (2), (3) выполняется следующий функционал:

Таким образом, при запуске АУ узел проверяет наличие записей о зарегистрированных на нем uj в множестве A зарегистрированной на нем ПДП и создает либо обновляет необходимые записи индекса.

Список Ao требует постоянного мониторинга активности абонентов со стороны ПДП. К управлению этим списком, кроме поисковой подсистемы, подключаются вычислительные процессы, запускаемые в рамках ПДП на выделенных для конкретного ПДП УМ. Из них ПДП назначает узлу два контролирующих УМ (КУМ) из (1), в обязанность которых входит продление времени жизни записи об активности абонента в поисковой подсистеме ДСО:

![]() .

.

Запись о назначенных абоненту КУМ также вносится в поисковую подсистему. Последующая коммуникация абонента с другими пользователями ПДП осуществляется через КУМ. Для каждого j-го абонента на множествах (2), (3) выполняется следующий функционал:

![]() ,

,

причем КУМ опрашивают абонента с установленной ПДП периодичностью и обновляют Ao. При этом КУМ не обрабатывает данные ПДП, а обеспечивает первоначальную коммутацию и взаимодействие с выделенными ПДП ТУ из множества Sd.

При прямом включении АУ КУМ вынужденно обладают информацией об идентификаторе клиента на транспортном уровне, что потенциально создает угрозу компрометации пользователя.

Как пользователь ПДП абонент ставит вычислительные задачи облаку ТУ. Непосредственные вычисления, хранение и обработка данных осуществляются ТУ выделенными ДСО для обслуживания задач конкретного ПДП. Функционирование ТУ требует затрат ресурсов, поэтому ДАО ДСО мотивирует их владельцев на поддержание ТУ в рабочем состоянии и выполнение требований

к качеству сервиса (QoS) через биллинговую подсистему встроенной платежной системы ДСО [14], которая функционирует на смарт-контрактах. Через нее абоненты передают плату за использованные вычислительные ресурсы владельцам ТУ.

В качестве адреса для перечисления платы используется специально выделенный idj ТУ.

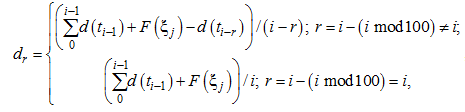

Для получения произвольного задания ТУ формирует оферту в сторону произвольного заказчика (публичную оферту) при регистрации аппаратного узла исполнителя в ДСО. В момент регистрации ТУ получает рейтинг εj(ti), который определен как отношение функций доступности d(ti) и производительности ![]() узла и изменяется со временем:

узла и изменяется со временем:

![]() , (4)

, (4)

где ![]() – дискретный момент времени в промежутке

– дискретный момент времени в промежутке ![]() , t0 – момент регистрации узла исполнителя в сети; tk – момент исключения узла исполнителя из сети, δ – дискретный шаг;

, t0 – момент регистрации узла исполнителя в сети; tk – момент исключения узла исполнителя из сети, δ – дискретный шаг; ![]() – вектор доступных ресурсов ТУ в момент ti с учетом очереди заданий [11, 14];

– вектор доступных ресурсов ТУ в момент ti с учетом очереди заданий [11, 14]; ![]() – порядковый номер (идентификатор) узла ξj среди ξ, доступных в системе ТУ.

– порядковый номер (идентификатор) узла ξj среди ξ, доступных в системе ТУ.

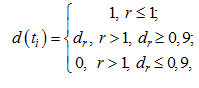

Требования ДСО по d(ti) в (4) установлены неравенством 0,9 ≤ d(ti). Коэффициент доступности d(ti) рекурсивно определяется функционалом

(5)

(5)

где

,

,

где ![]() – булева функция доступности j-го узла в момент ti.

– булева функция доступности j-го узла в момент ti.

Если d(ti) = 0, ТУ будет принудительно удален из сети.

Затем ТУ формирует вектор цен за использование вычислительных ресурсов узла ![]() , получает назначенную ему очередь непринятых заданий

, получает назначенную ему очередь непринятых заданий ![]() и максимально допустимое количество непринятых заданий

и максимально допустимое количество непринятых заданий ![]() .

.

Из публичных оферт ТУ ![]()

![]() с учетом (4) и (5) формируется множество K публичных оферт на продажу вычислительных ресурсов, доступных в момент времени ti:

с учетом (4) и (5) формируется множество K публичных оферт на продажу вычислительных ресурсов, доступных в момент времени ti:

. (6)

. (6)

Здесь АУ размещает в ДСО вычислительную задачу ![]() , которая дробится на элементарные подзадачи

, которая дробится на элементарные подзадачи ![]() , задает требования к облаку ДСО и параметры доступа

, задает требования к облаку ДСО и параметры доступа ![]() , определяет максимальный уровень цен

, определяет максимальный уровень цен ![]()

![]() , указывает время жизни вычислительной задачи в сети Tm, кратное δ, и требования к QoS через указание нижнего порога рейтинга ТУ εm, причем

, указывает время жизни вычислительной задачи в сети Tm, кратное δ, и требования к QoS через указание нижнего порога рейтинга ТУ εm, причем ![]() , формирует задания, пригодные к исполнению, отдельным ТУ

, формирует задания, пригодные к исполнению, отдельным ТУ ![]() и связывает их в суперзадание

и связывает их в суперзадание

![]() (7)

(7)

с общим адресом для начисления и списания платежей m и правилами их дальнейшего распределения по субсчетам ![]() . Затем из (6) отбирает подходящего исполнителя

. Затем из (6) отбирает подходящего исполнителя

![]()

для каждой ![]() и помещает ее в очередь непринятых заданий узла-исполнителя

и помещает ее в очередь непринятых заданий узла-исполнителя ![]() . На следующем шаге (t = ti+1) генерируются смарт-контракты, утвержденные ТУ-исполнителями:

. На следующем шаге (t = ti+1) генерируются смарт-контракты, утвержденные ТУ-исполнителями:

![]() ,

,

где FSK – скрипт смарт-контракта на исполнение Wm, а Fsk – скрипты субконтрактов на исполнение ![]() с конкретными

с конкретными ![]() .

.

В Wm входит исчерпывающий список заданий, включающий задания на маршрутизацию данных, обработку метаданных, хранение и передачу данных, распределенные вычисления и т. п., которые выполняются ТУ в рамках поставленной перед ДСО пользовательской задачи.

Защита конфиденциальности данных и участников ДПС

Широко известно, что существует три класса угроз информационной безопасности: конфиденциальности, целостности и доступности [15–18]. Противодействие угрозам доступности и целостности в ДПС подробно рассмотрены в работах [1, 7, 11, 12, 14] и др. В настоящей работе рассмотрим защиту конфиденциальности ДПС.

Из представленной модели объекта защиты можно определить источники угроз. Во-первых, это внешние по отношению к ДСО источники (ИУ-1): интернет-провайдеры, обеспечивающие функционирование публичной сети, поверх которой функционирует ДСО. Они имеют возможность анализировать трафик между узлами ДСО и фиксировать факты и метаданные подключения узлов ДСО к облаку (IP-адреса, отпечатки аппаратного обеспечения узлов) [19, 20]. Во-вторых, опасность представляют потенциально скомпрометированные ТУ (ИУ-2), например, оснащенные заведомо модифицированным на сбор данных ПО узла ДСО. Из-за публичного и открытого характера ДАО ДСО, как указывалось выше, вероятность внедрения в ДСО таких ТУ крайне высока. Скомпрометированный ТУ имеет возможность сбора метаданных поставленных ему задач и АУ заказчиков, сбора данных, переданных ему в рамках задач по их пересылке либо хранению, а также данных в рамках порученных этому ТУ вычислений (операций с метаданными, смарт-контрактами, платежами, вычислений ПДП).

Для нейтрализации угроз конфиденциальности в ДСО применяются методы обфускации данных: замена, перемешивание и шифрование. Перемешивание реализовано прямо на этапе постановки задачи облаку ДСО (7), когда для каждого ![]() назначается отдельный ТУ, с которым АУ открывает персональный сеанс связи. В рамках такого сеанса трафик между узлами ДСО шифруется криптостойкими алгоритмами [12, 13, 21] с применением сеансовых ключей. Новая пара ключей генерируется для каждого нового сеанса связи между узлами ДСО. Несомненно, ИУ-1, обеспечивающий АУ «последнюю милю», сможет перехватить трафик всех сеансов. Эту ситуацию предотвратить технически невозможно, однако использование уникальных ключей шифрования для каждого сеанса (каждого куска задания Wm) делает процесс расшифровки крайне затруднительным (практически невероятным) из-за доказанной криптостойкости используемых алгоритмов шифрования. Все ИУ-1 на втором и последующих «прыжках» IP-маршрутизации [22] уже получат только часть трафика, связанного с конкретным Wm. Перехват ИУ-1 трафика от ТУ, находящегося в зоне его действия, кажется абсолютно бессмысленным, т. к. любой ТУ владеет только «кусками» от различных Wm, если не учитывать перехват метаданных подключения, что создает возможность деанонимизации участников сеансов, определения их географического положения и установления фактов взаимодействия между абонентами сети, что представляет оперативный интерес даже без раскрытия сущности таких взаимодействий [23]. Метаданные подключения могут (и будут) собирать как ИУ-1, так и ИУ-2.

назначается отдельный ТУ, с которым АУ открывает персональный сеанс связи. В рамках такого сеанса трафик между узлами ДСО шифруется криптостойкими алгоритмами [12, 13, 21] с применением сеансовых ключей. Новая пара ключей генерируется для каждого нового сеанса связи между узлами ДСО. Несомненно, ИУ-1, обеспечивающий АУ «последнюю милю», сможет перехватить трафик всех сеансов. Эту ситуацию предотвратить технически невозможно, однако использование уникальных ключей шифрования для каждого сеанса (каждого куска задания Wm) делает процесс расшифровки крайне затруднительным (практически невероятным) из-за доказанной криптостойкости используемых алгоритмов шифрования. Все ИУ-1 на втором и последующих «прыжках» IP-маршрутизации [22] уже получат только часть трафика, связанного с конкретным Wm. Перехват ИУ-1 трафика от ТУ, находящегося в зоне его действия, кажется абсолютно бессмысленным, т. к. любой ТУ владеет только «кусками» от различных Wm, если не учитывать перехват метаданных подключения, что создает возможность деанонимизации участников сеансов, определения их географического положения и установления фактов взаимодействия между абонентами сети, что представляет оперативный интерес даже без раскрытия сущности таких взаимодействий [23]. Метаданные подключения могут (и будут) собирать как ИУ-1, так и ИУ-2.

Для защиты от перехвата ИУ-1 и ИУ-2 метаданных подключений в ДСО реализован алгоритм обфусцирующей маршрутизации (ОМ), построенный на принципах, применяемых в сети I2P [24]. Взаимодействие АУ с облаком происходит через цепочку случайно выбранных ТУ – маршрутизаторов, которые не выполняют никакой функции

в рамках Wm, кроме маскировки реального адреса клиента от ТУ – исполнителя ![]() . В цепь маршрутизации всегда входят как минимум 2 маршрутизатора. Для каждого сеанса связи выстраивается уникальная цепь маршрутизации, в которой реальный IP клиента знает только первый маршрутизатор в цепи, а все последующие узлы ДСО никакими сведениями об АУ не обладают, причем ОМ выполняется по idj (3). Для целей маршрутизации каждому отдельному сеансу генерируется уникальный uj абонента, а протокол маршрутизации ДСО отображает idj сеанса как еще один маршрутизатор в цепочке доступа к множеству U идентификаторов, используемых на АУ. Такой подход блокирует перехват со стороны ИУ-1 и затрудняет анализ таблиц маршрутизации со стороны ИУ-2, однако в случае принадлежности ТУ одному владельцу ИУ-2 по-прежнему получает сведения о местоположении и взаимодействиях всех абонентов ДСО.

. В цепь маршрутизации всегда входят как минимум 2 маршрутизатора. Для каждого сеанса связи выстраивается уникальная цепь маршрутизации, в которой реальный IP клиента знает только первый маршрутизатор в цепи, а все последующие узлы ДСО никакими сведениями об АУ не обладают, причем ОМ выполняется по idj (3). Для целей маршрутизации каждому отдельному сеансу генерируется уникальный uj абонента, а протокол маршрутизации ДСО отображает idj сеанса как еще один маршрутизатор в цепочке доступа к множеству U идентификаторов, используемых на АУ. Такой подход блокирует перехват со стороны ИУ-1 и затрудняет анализ таблиц маршрутизации со стороны ИУ-2, однако в случае принадлежности ТУ одному владельцу ИУ-2 по-прежнему получает сведения о местоположении и взаимодействиях всех абонентов ДСО.

Именно поэтому считается критически важным реализовать и поддерживать ДАО ДСО в режиме максимальной децентрализации, в первую очередь по владельцам ТУ. Идеальная ситуация – транснациональное облако бесконечно большого количества ТУ, в котором каждый ТУ принадлежит отдельному владельцу. В таком случае вероятность сговора владельцев ТУ стремится к нулю. А за счет географической и транснациональной децентрализации снижаются возможности анализа трафика ДСО со стороны ИУ-1.

Независимо от степени децентрализации ДАО ДСО ИУ-2 могут собирать сведения о деятельности абонентов. Наибольшую опасность представляют ИУ-2, владеющие УМ, т. к. на УМ обрабатываются сведения о Wm: идентификаторах контрагентов, типах заданий (чтение, запись, передача, хранение) и т. п. Анализ этих сведений позволяет выявить идентификаторы абонентов в таблицах маршрутизации, вычислить связи между абонентами, связать результаты вычислений, производимых в открытом виде с конкретными абонентами, что в случае деанонимизации абонента по третьим, не связанным с функционированием ДСО, каналам, может привести к полному раскрытию коммуникаций.

Для предотвращения такой ситуации в ДПС следует использовать алгоритм замены контрагента в смарт-контрактах перед передачей на УМ.

В частности, в ДСО этот алгоритм реализуется следующим образом:

1. Со стороны исполнителя генерируется виртуализирующая сущность ![]() , где

, где ![]() – идентификатор исполнителя, содержащий его закрытый ключ

– идентификатор исполнителя, содержащий его закрытый ключ ![]() , открытый ключ и идентификатор

, открытый ключ и идентификатор ![]() , он же основной адрес для получения вознаграждений;

, он же основной адрес для получения вознаграждений; ![]() – множество псевдоадресов начисления вознаграждений, генерируемых для каждого смарт-контракта, принятого ТУ-исполнителем

– множество псевдоадресов начисления вознаграждений, генерируемых для каждого смарт-контракта, принятого ТУ-исполнителем

2. Со стороны заказчика генерируется аналогичная сущность ![]() , Wz – множество адресов действующих смарт-контрактов и

, Wz – множество адресов действующих смарт-контрактов и ![]() – множество псевдоадресов для перечисления вознаграждений

– множество псевдоадресов для перечисления вознаграждений

3. При осуществлении платежей во встроенной платежной системе ДСО для каждого ![]() записывается абстрактное движение средств

записывается абстрактное движение средств ![]() , при этом выполняется движение

, при этом выполняется движение ![]() , которое верифицируется только сторонами смарт-контракта и группой из 3 случайно отобранных узлов консенсуса, которые подтверждают правомерность списания с

, которое верифицируется только сторонами смарт-контракта и группой из 3 случайно отобранных узлов консенсуса, которые подтверждают правомерность списания с ![]() -счета «в никуда» и зачисления на

-счета «в никуда» и зачисления на ![]() -счет «из ниоткуда». Таким образом, информация о заказчиках

-счет «из ниоткуда». Таким образом, информация о заказчиках

и исполнителях вычислительных задач становится недоступной для внешнего анализа.

Для защиты вычислений всех типов используем полностью гомоморфное шифрование (ПГШ), которое позволяет выполнять операции с зашифрованными аргументами и получать зашифрованный результат. В настоящее время на рынке доступны несколько библиотек, реализующих логические, математические и текстовые операции на базе алгоритмов ПГШ. В рассматриваемой ДСО используем реализацию ПГШ ZAMA [25], которая изначально разрабатывалась для применения в ДПС. Несмотря на существенное увеличение вычислительной сложности операций [25], применение ПГШ позволяет исключить перехват результатов вычислений со стороны ИУ-2. Однозначно следует применять ПГШ для закрытия критической информации: вычислений на метаданных, обработки таблиц маршрутизации ОМ и т. п. Перекрытие ПГШ вычислений ПДП возможно по решению абонента. При этом для абонента существенно возрастает стоимость выполняемых вычислений [14, 25].

Информация, размещаемая в ДСО на хранение или передаваемая между абонентами и не требующая дополнительной обработки, передается и хранится в зашифрованном виде. Для шифрования используются криптостойкие алгоритмы [12, 13]. Совместный доступ к данным абоненты осуществляют через передачу ключей доступа [12, 14]. Онлайн-коммуникации между абонентами осуществляются

с использованием сеансовых идентификаторов.

Заключение

Таким образом, в ДСО обеспечивается защита конфиденциальности данных и абонентов методами обфускации данных. Перекрывается доступ

к данным, алгоритмам и цифровым следам абонентов со стороны ИУ-1 и ИУ-2. Фактически ДСО позволяет исполнять ПДП на уровне безопасности, сравнимом с уровнем безопасности в корпоративных централизованных автоматизированных информационных системах, непосредственно поверх публичных сетей.

Здесь ПДП в ДПС представляют ИСИ в децентрализованном исполнении. Защита пользователей и их данных от угроз, создаваемых провайдерами Интернета, операторами связи и их персоналом, обеспечивается на уровне централизованных ИСИ, однако с существенно меньшими затратами на системы защиты информации [7]. В отличие от централизованных ИСИ и при исполнении ПДП в представленной (либо аналогичной) ДСО, для них решена проблема угроз пользовательской информации, создаваемых владельцами вычислительных ресурсов, владельцами ПДП (ИСИ) и разработчиками ПО.

Владельцы вычислительных ресурсов и владельцы ПДП полностью отстраняются от пользовательских данных в открытом (дешифрованном) виде криптографической подсистемой, обфусцирующей маршрутизацией и алгоритмами запутывания метаданных. Одновременно они сохраняют возможность получать вознаграждение за свою работу.

Угрозы со стороны разработчиков купируются в первую очередь за счет публичности программного кода и процесса имплементации изменений. Заинтересованные участники ДАО могут непосредственно влиять на этот процесс через алгоритмы СУМ, проводя самостоятельную экспертизу программного кода с последующим оповещением сообщества и голосованием за или против изменений. Это позволяет перекрыть угрозу злонамеренного создания «черных ходов» и привлечь значительные ресурсы к выявлению и устранению ошибок, порождающих уязвимости в программном коде. При этом внедрение уязвимостей в программный код ДСО несет угрозу только на АУ. Наличие программных закладок в ТУ не несет угрозы получения злоумышленником пользовательских данных в дешифрованном виде. Все ключи шифрования хранятся строго у пользователей. Однако при поражении уязвимостью значительной части ТУ возможна частичная деанонимизация пользователей. Такая ситуация возможна при низкой степени децентрализации ДСО, когда злоумышленник контролирует значительную часть облака.

Внедрение систем подобного типа при обеспечении максимальной децентрализации позволит существенно снизить издержки обеспечения информационной безопасности и ущерб от инцидентов.

1. Nenashev A. V. Secure serverless internet (The-OoL.net) // AIP Conference Proceedings. 2023. V. 2700. P. 070010. DOI:https://doi.org/10.1063/5.0125509.

2. Davidoff S. Data Breaches: Crisis and Opportunity. Boston: Addison-Wesley Professional, 2019. 464 p.

3. Murthy C. V. N. U. B., Shri M. L., Kadry S., Lim S. Blockchain Based Cloud Computing: Architecture and Research Challenges // IEEE Access. 2020. V. 8. P. 205190–205205. DOI:https://doi.org/10.1109/ACCESS.2020.3036812.

4. Schillig M. Some Reflections on the Nature of Decentralized (Autonomous) Organizations // King's College London Law School Research Paper Forthcoming. 2021. DOI:https://doi.org/10.2139/ssrn.3915843.

5. Kaal Wulf A. A Decentralized Autonomous Organization (DAO) of DAOs. 2021. DOI:https://doi.org/10.2139/ssrn.3799320.

6. Lashkari B., Musilek P. A Comprehensive Review of Blockchain Consensus Mechanisms // IEEE Access. 2021. V. 9. P. 43620–43652. DOI:https://doi.org/10.1109/ACCESS.2021.3065880.

7. Nenashev A., Khryashchev V. The Economics of Introducing the Peer-To-peer System of Storage and Pro-cessing of Protected Information at an Enterprise // Complex Systems: Control and Modeling Problems: Proceedings 2019 21st International Conference, CSCMP 2019. Samara: Institute of Electrical and Electronics Engineers Inc., 2019. P. 769–772. DOI:https://doi.org/10.1109/CSCMP45713.2019.8976720.

8. Wang Qin, Li Rujia, Wang Qi, Chen Shiping, Ryan Mark, Hardjono Thomas. Exploring Web3 From the View of Blockchain // arXiv. 2022. V. 2206. P. 08821. DOI:https://doi.org/10.48550/ARXIV.2206.08821.

9. Rajput S., Singh A., Khurana S., Bansal T., Shreshtha S. Blockchain Technology and Cryptocurrenices // 2019 Amity International Conference on Artificial Intelligence (AICAI). Dubai, United Arab Emirates, 2019. P. 909–912. DOI:https://doi.org/10.1109/AICAI.2019.8701371.

10. Singhal B., Dhameja G., Panda P. S. How Blockchain Works // Beginning Blockchain. Berkeley, CA: Apress, 2018. P. 31–148. DOI:https://doi.org/10.1007/978-1-4842-3444-0_2.

11. Nenashev A. V., Tolstenko A. Yu., Oleshko R. S. Model of the peer-to-peer distrib-uted system for securable information storage and processing without traffic prioritization (TheOoL project) // III International Workshop on Modeling, Information Processing and Computing (MIP: Computing-2021). Krasnoyarsk: CEUR-WS, 2021. V. 2899. P. 141–150. DOI:https://doi.org/10.47813/dnit-mip3/2021-2899-141-150.

12. Nenashev A. V., Tolstenko A. Y. Video Conferencing Subsystem of the Secure Serverless Internet (TheOoL.Net) // Society 5.0. Springer, Cham., 2023. V. 437. URL: https://doi.org/10.1007/978-3-031-35875-3_22 (дата обращения: 12.06.2024).

13. Schneier B. Applied Cryptography: Protocols, Algorithms and Source Code in C, 20th Anniversary Edition. New Jersey: John Wiley & Sons, Inc., 2015. 784 p.

14. Nenashev A. V., Oleshko R. S. Mathematical Model of Billing for TheOoL DAO // Hybrid Methods of Modeling and Optimization in Complex Systems: European Proceedings of Computers and Technology. European Publisher, 2023. V. 1. P. 11–18. URL: https://doi.org/10.15405/epct.23021.2 (дата обращения: 12.06.2024).

15. Peltier T. R. Information Security Risk Analysis. Auerbach Publications, 2010. 496 p.

16. Bidgoli H. Handbook of Information Security, Threats, Vulnerabilities, Prevention, Detection, and Man-agement (Handbook of Information Security). Hoboken: Wiley, 2006. V. 3. 1152 p.

17. Kotak J., Habler E., Brodt O., Shabtai A., Elovici Y. Information Security Threats and Working from Home Culture: Taxonomy, Risk Assessment and Solutions // Sensors. 2023. V. 23 (8). P. 4018. DOI:https://doi.org/10.3390/s23084018.

18. Harshavardhan A., Vijayakumar T., Mugunthan S. R. Blockchain Technology in Cloud Computing to Overcome Security Vulnerabilities // 2018 2nd International Conference on I-SMAC (IoT in Social, Mobile, Analytics and Cloud) (I-SMAC). Palladam, India, 2018. P. 408–414. DOIhttps://doi.org/10.1109/I-SMAC.2018.8653690.

19. Komisarek M., Pawlicki M., Kozik R., Hołubowicz W., Choraś M. How to Effectively Collect and Process Network Data for Intrusion Detection? // Entropy. 2021. V. 23 (11). P. 1532. DOI:https://doi.org/10.3390/e23111532.

20. Rudikowa L., Myslivec O., Sobolevsky S., Nenko A., Savenkov I. The development of a data collection and analysis system based on social network users’ data // Procedia Computer Science. 2019. V. 156. P. 194–203. DOI:https://doi.org/10.1016/j.procs.2019.08.195.

21. Ferguson N., Schroeppel R., Whiting D. A simple algebraic representation of Rijndael // Selected Areas in Cryptography: Proc. SAC 2001, Lecture Notes in Computer Science #2259. Springer Verlag, 2001. P. 103–111.

22. Aweya J. IP Routing Protocols. Fundamentals and Distance-Vector Routing Proto-cols. CRC Press, 2021. 324 p.

23. Belykh A., Tolstoguzov O. Network intelligence as a necessity of the new time. MPRA Paper No. 111528, posted 14 Jan 2022, University Library of Munich, Germany. 2021. URL: https://mpra.ub.uni-muenchen.de/111528/1/MPRA_paper_111528.pdf (дата обращения: 29.05.2024).

24. Hoang N. P., Kintis P., Antonakakis M., Polychro-nakis M. An Empirical Study of the I2P Anonymity Network and its Censorship Resistance // Proceedings of the Internet Measurement Conference. ACM, 2018. DOI:https://doi.org/10.1145/3278532.3278565.

25. Smart N. P. Practical and Efficient FHE-Based MPC // Cryptography and Coding. IMACC 2023. Lecture Notes in Computer Science. Springer, Cham., 2023. V. 14421. P. 263–283. URL: https://doi.org/10.1007/978-3-031-47818-5_14 (дата обращения: 06.06.2024).